Pengendalian internal memiliki

lima elemen atau komponen yaitu :

1. Lingkungan Pengendalian

Lingkungan pengendalian ini amat penting karena menjadi dasar keefektifan

unsur-unsur pengendalian intern yang lain. Adapun faktor yang membentuk

lingkungan pengendalian meliputi ;

- Integritas dan nilai etika

- Komitmen terhadap kompetensi

- Dewan direksi dan komite audit

- Filosofi dan gaya operasi manajemen

- Struktur organisasi

- Penetapan wewenang dan tanggung jawab

- Kebijakan dan praktik sumberdaya manusia

2. Penialaian Risiko

Mekanisme yang ditetapkan untuk mengidentifikasi, menganalisis, dan mengelola

risiko-risiko yang berkaitan dengan berbagai aktivitas dimana organisasi

beroperasi

Berkaitan dengan penilaian risiko, manajemen juga harus mempertimbangkan

hal-hal khusus yang dapat muncul dari perubahan kondisi, seperti

- Perubahan dalam lingkungan operasi

- Personel baru

- Sistem informasi yang baru atau dimodifikasi

- Pertumbuhan yang cepat

- Teknologi baru

- Lini, produk, atau aktivitas baru

- Operasi diluar negeri

- Perrnyataan akuntansi

3. Informasi dan Komunikasi

Informasi dan komunikasi merupakan elemen-elemen penting dari pengendalian

internal perusahaan, sebab sistem ini memungkinkan entitas memperoleh informasi

yang diperlukan untuk menjalankan, mengelola, dan mengendalikan operasi

perusahaan.

4. Aktivitas Pengendalian

Ini ditetapkan untuk menstandarisasi proses kerja untuk menjamin tercapainya

tujuan perusahaan dan mencegah terjadinya hal-hal yang tidak beres /salah.

Aktivitas pengendalian ini dapat dikategorikan melelui :

- Pemisahan tugas

Bermanfaat untuk mencegah adanya tindak kecurangan.

- Pengendalian pemrosesan informasi

- Pengendalian fisik

- Review kerja

5. Pemantauan

Sistem pengendalian intern yang dipantau maka kekurangan dapat ditemukan dan

efektifitas pengendalian meningkat. Pemantauan / monitoring penting karena

berkaitan dengan pencapaian target/tujuan.

Referensi:

http://ariefanshare.blogspot.co.id

Selasa, 22 Desember 2015

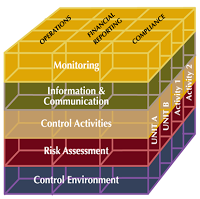

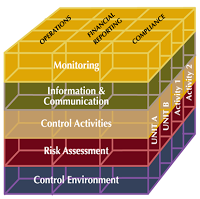

PENGENDALIAN INTERN (VERSI COSO)

Pengertian pengendalian internal

menurut COSO pada tahun 1992 yaitu suatu proses yang melibatkan dewan

komisaris, manajemen, dan personil lain, yang dirancang untuk memberikan

keyakinan memadai tentang pencapaian tiga tujuan (Efektivitas dan efisiensi

operasi, keandalan pelaporan keuangan, kepatuhan terhadap hukum dan peraturan

yang berlaku).

Pengendalian internal memiliki lima komponen yaitu :

1. Lingkungan Pengendalian

Lingkungan pengendalian ini amat penting karena menjadi dasar keefektifan unsur-unsur pengendalian intern yang lain. Adapun faktor yang membentuk lingkungan pengendalian meliputi ;

- Integritas dan nilai etika

- Komitmen terhadap kompetensi

- Dewan direksi dan komite audit

- Filosofi dan gaya operasi manajemen

- Struktur organisasi

- Penetapan wewenang dan tanggung jawab

- Kebijakan dan praktik sumberdaya manusia

2. Penialaian Risiko

Mekanisme yang ditetapkan untuk mengidentifikasi, menganalisis, dan mengelola risiko-risiko yang berkaitan dengan berbagai aktivitas dimana organisasi beroperasi

Berkaitan dengan penilaian risiko, manajemen juga harus mempertimbangkan hal-hal khusus yang dapat muncul dari perubahan kondisi, seperti:

- Perubahan dalam lingkungan operasi

- Personel baru

- Sistem informasi yang baru atau dimodifikasi

- Pertumbuhan yang cepat

- Teknologi baru

- Lini, produk, atau aktivitas baru

- Operasi diluar negeri

- Perrnyataan akuntansi

3. Informasi dan Komunikasi

Informasi dan komunikasi merupakan elemen-elemen penting dari pengendalian internal perusahaan, sebab sistem ini memungkinkan entitas memperoleh informasi yang diperlukan untuk menjalankan, mengelola, dan mengendalikan operasi perusahaan.

4. Aktivitas Pengendalian

Ini ditetapkan untuk menstandarisasi proses kerja untuk menjamin tercapainya tujuan perusahaan dan mencegah terjadinya hal-hal yang tidak beres /salah. Aktivitas pengendalian ini dapat dikategorikan melelui :

- Pemisahan tugas

-Bermanfaat untuk mencegah adanya tindak kecurangan.

- Pengendalian pemrosesan informasi

- Pengendalian fisik

- Review kerja

5. Pemantauan

Sistem pengendalian intern yang dipantau maka kekurangan dapat ditemukan dan efektifitas pengendalian meningkat. Pemantauan / monitoring penting karena berkaitan dengan pencapaian target/tujuan.

Referensi:

https://eviasiyah.wordpress.com/2013/12/06/3-6-jelaskan-pengertian-pengendalian-intern-versi-coso/

Pengendalian internal memiliki lima komponen yaitu :

1. Lingkungan Pengendalian

Lingkungan pengendalian ini amat penting karena menjadi dasar keefektifan unsur-unsur pengendalian intern yang lain. Adapun faktor yang membentuk lingkungan pengendalian meliputi ;

- Integritas dan nilai etika

- Komitmen terhadap kompetensi

- Dewan direksi dan komite audit

- Filosofi dan gaya operasi manajemen

- Struktur organisasi

- Penetapan wewenang dan tanggung jawab

- Kebijakan dan praktik sumberdaya manusia

2. Penialaian Risiko

Mekanisme yang ditetapkan untuk mengidentifikasi, menganalisis, dan mengelola risiko-risiko yang berkaitan dengan berbagai aktivitas dimana organisasi beroperasi

Berkaitan dengan penilaian risiko, manajemen juga harus mempertimbangkan hal-hal khusus yang dapat muncul dari perubahan kondisi, seperti:

- Perubahan dalam lingkungan operasi

- Personel baru

- Sistem informasi yang baru atau dimodifikasi

- Pertumbuhan yang cepat

- Teknologi baru

- Lini, produk, atau aktivitas baru

- Operasi diluar negeri

- Perrnyataan akuntansi

3. Informasi dan Komunikasi

Informasi dan komunikasi merupakan elemen-elemen penting dari pengendalian internal perusahaan, sebab sistem ini memungkinkan entitas memperoleh informasi yang diperlukan untuk menjalankan, mengelola, dan mengendalikan operasi perusahaan.

4. Aktivitas Pengendalian

Ini ditetapkan untuk menstandarisasi proses kerja untuk menjamin tercapainya tujuan perusahaan dan mencegah terjadinya hal-hal yang tidak beres /salah. Aktivitas pengendalian ini dapat dikategorikan melelui :

- Pemisahan tugas

-Bermanfaat untuk mencegah adanya tindak kecurangan.

- Pengendalian pemrosesan informasi

- Pengendalian fisik

- Review kerja

5. Pemantauan

Sistem pengendalian intern yang dipantau maka kekurangan dapat ditemukan dan efektifitas pengendalian meningkat. Pemantauan / monitoring penting karena berkaitan dengan pencapaian target/tujuan.

Referensi:

https://eviasiyah.wordpress.com/2013/12/06/3-6-jelaskan-pengertian-pengendalian-intern-versi-coso/

Control Objective for Information & Related Technology (COBIT)

COBIT adalah sekumpulan dokumentasi best practice

untuk IT Governance yang dapat membantu auditor, pengguna (user), dan

manajemen, untuk menjembatani gap antara resiko bisnis, kebutuhan kontrol dan

masalah-masalah teknis IT (Sasongko, 2009).

COBIT mendukung tata kelola TI dengan menyediakan kerangka kerja untuk mengatur keselarasan TI dengan bisnis. Selain itu, kerangka kerja juga memastikan bahwa TI memungkinkan bisnis, memaksimalkan keuntungan, resiko TI dikelola secara tepat, dan sumber daya TI digunakan secara bertanggung jawab (Tanuwijaya dan Sarno, 2010).

COBIT merupakan standar yang dinilai paling lengkap dan menyeluruh sebagai framework IT audit karena dikembangkan secara berkelanjutan oleh lembaga swadaya profesional auditor yang tersebar di hampir seluruh negara. Dimana di setiap negara dibangun chapter yang dapat mengelola para profesional tersebut.

Kerangka kerja COBIT terdiri atas beberapa arahan/pedoman, yakni:

• Control Objectives

Terdiri atas 4 tujuan pengendalian tingkat-tinggi (high-level control objectives) yang terbagi dalam 4 domain, yaitu : Planning & Organization , Acquisition & Implementation , Delivery & Support , dan Monitoring & Evaluation.

• Audit Guidelines

Berisi sebanyak 318 tujuan-tujuan pengendalian yang bersifat rinci (detailed control objectives) untuk membantu para auditor dalam memberikanmanagement assurance dan/atau saran perbaikan.

• Management Guidelines

Manfaat dan Pengguna COBIT :

Secara manajerial target pengguna COBIT dan manfaatnya adalah :

• Direktur dan Eksekutif

Untuk memastikan manajemen mengikuti dan mengimplementasikan strategi searah dan sejalan dengan TI.

• Manajemen

- Untuk mengambil keputusan investasi TI.

- Untuk keseimbangan resiko dan kontrol investasi.

- Untuk benchmark lingkungan TI sekarang dan masa depan.

• Pengguna

Untuk memperoleh jaminan keamanan dan control produk dan jasa yang dibutuhkan secara internal maupun eksternal.

• Auditors

- Untuk memperkuat opini untuk manajemen dalam control internal.

- Untuk memberikan saran pada control minimum yang diperlukan.

Frame Work COBIT :

COBIT dikeluarkan oleh IT Governance Institute (ITGI). COBIT digunakan untuk menjalankan penentuan atas IT dan meningkatkan pengontrolan IT. COBIT juga berisi tujuan pengendalian, petunjuk audit, kinerja dan hasil metrik, faktor kesuksesan dan maturity model.

Lingkup kriteria informasi yang sering menjadi perhatian dalam COBIT adalah:

• Effectiveness

• Efficiency

• Confidentiality

• Integrity

• Availability

• Compliance

• Reliability

Sedangkan fokus terhadap pengelolaan sumber daya teknologi informasi dalam COBIT adalah pada :

• Applications

• Information

• Infrastructure

• People

Dalam menyediakan informasi yang dibutuhkan perusahaan untuk mencapai tujuan organisasi, COBIT memiliki karakteristik :

• Business-focused

• Process-oriented

• Controls-based

• Measurement-driven

COBIT mengelompokkan semua aktivitas bisnis yang terjadi dalam organisasi menjadi 34 proses yang terbagi ke dalam 4 buah domain proses, meliputi :

• Planning & Organization.

• Acquisition & Implementation.

• Delivery & Support.

• Monitoring and Evaluation.

COBIT Maturity Model

COBIT menyediakan parameter untuk penilaian setinggi dan sebaik apa pengelolaan IT pada suatu organisasi dengan menggunakan maturity models yang bisa digunakan untuk penilaian kesadaran pengelolaan (management awareness) dan tingkat kematangan (maturity level). COBIT mempunyai model kematangan (maturity models) untuk mengontrol proses-proses IT dengan menggunakan metode penilaian (scoring) sehingga suatu organisasi dapat menilai proses-proses IT yang dimilikinya dari skala nonexistent sampai dengan optimised (dari 0 sampai 5), yaitu: 0: Non Existen, 1: Initial, 2: Repetable, 3: Defined, 4: Managed dan 5: Optimized (Purwanto dan Saufiah, 2010; Setiawan, 2008; Nurlina dan Cory, 2008).

Referensi:

http://ariefanshare.blogspot.co.id

COBIT mendukung tata kelola TI dengan menyediakan kerangka kerja untuk mengatur keselarasan TI dengan bisnis. Selain itu, kerangka kerja juga memastikan bahwa TI memungkinkan bisnis, memaksimalkan keuntungan, resiko TI dikelola secara tepat, dan sumber daya TI digunakan secara bertanggung jawab (Tanuwijaya dan Sarno, 2010).

COBIT merupakan standar yang dinilai paling lengkap dan menyeluruh sebagai framework IT audit karena dikembangkan secara berkelanjutan oleh lembaga swadaya profesional auditor yang tersebar di hampir seluruh negara. Dimana di setiap negara dibangun chapter yang dapat mengelola para profesional tersebut.

Kerangka kerja COBIT terdiri atas beberapa arahan/pedoman, yakni:

• Control Objectives

Terdiri atas 4 tujuan pengendalian tingkat-tinggi (high-level control objectives) yang terbagi dalam 4 domain, yaitu : Planning & Organization , Acquisition & Implementation , Delivery & Support , dan Monitoring & Evaluation.

• Audit Guidelines

Berisi sebanyak 318 tujuan-tujuan pengendalian yang bersifat rinci (detailed control objectives) untuk membantu para auditor dalam memberikanmanagement assurance dan/atau saran perbaikan.

• Management Guidelines

Manfaat dan Pengguna COBIT :

Secara manajerial target pengguna COBIT dan manfaatnya adalah :

• Direktur dan Eksekutif

Untuk memastikan manajemen mengikuti dan mengimplementasikan strategi searah dan sejalan dengan TI.

• Manajemen

- Untuk mengambil keputusan investasi TI.

- Untuk keseimbangan resiko dan kontrol investasi.

- Untuk benchmark lingkungan TI sekarang dan masa depan.

• Pengguna

Untuk memperoleh jaminan keamanan dan control produk dan jasa yang dibutuhkan secara internal maupun eksternal.

• Auditors

- Untuk memperkuat opini untuk manajemen dalam control internal.

- Untuk memberikan saran pada control minimum yang diperlukan.

Frame Work COBIT :

COBIT dikeluarkan oleh IT Governance Institute (ITGI). COBIT digunakan untuk menjalankan penentuan atas IT dan meningkatkan pengontrolan IT. COBIT juga berisi tujuan pengendalian, petunjuk audit, kinerja dan hasil metrik, faktor kesuksesan dan maturity model.

Lingkup kriteria informasi yang sering menjadi perhatian dalam COBIT adalah:

• Effectiveness

• Efficiency

• Confidentiality

• Integrity

• Availability

• Compliance

• Reliability

Sedangkan fokus terhadap pengelolaan sumber daya teknologi informasi dalam COBIT adalah pada :

• Applications

• Information

• Infrastructure

• People

Dalam menyediakan informasi yang dibutuhkan perusahaan untuk mencapai tujuan organisasi, COBIT memiliki karakteristik :

• Business-focused

• Process-oriented

• Controls-based

• Measurement-driven

COBIT mengelompokkan semua aktivitas bisnis yang terjadi dalam organisasi menjadi 34 proses yang terbagi ke dalam 4 buah domain proses, meliputi :

• Planning & Organization.

• Acquisition & Implementation.

• Delivery & Support.

• Monitoring and Evaluation.

COBIT Maturity Model

COBIT menyediakan parameter untuk penilaian setinggi dan sebaik apa pengelolaan IT pada suatu organisasi dengan menggunakan maturity models yang bisa digunakan untuk penilaian kesadaran pengelolaan (management awareness) dan tingkat kematangan (maturity level). COBIT mempunyai model kematangan (maturity models) untuk mengontrol proses-proses IT dengan menggunakan metode penilaian (scoring) sehingga suatu organisasi dapat menilai proses-proses IT yang dimilikinya dari skala nonexistent sampai dengan optimised (dari 0 sampai 5), yaitu: 0: Non Existen, 1: Initial, 2: Repetable, 3: Defined, 4: Managed dan 5: Optimized (Purwanto dan Saufiah, 2010; Setiawan, 2008; Nurlina dan Cory, 2008).

Referensi:

http://ariefanshare.blogspot.co.id

COSO

COSO kepanjangannya Committee of Sponsoring

Organizations of the Treadway Commission.

Sejarahnya, COSO ini ada kaitannya sama FCPA yang dikeluarkan sama SEC dan US Congress di tahun 1977 untuk melawan fraud dan korupsi yang marak di Amerika tahun 70-an. Bedanya, kalo FCPA adalah inisiatif dari eksekutif-legislatif, nah kalo COSO ini lebih merupakan inisiatif dari sektor swasta.

Sektor swasta ini membentuk ‘National Commission on

Fraudulent Financial Reporting’ atau dikenal juga dengan ‘The Treadway Commission’

di tahun 1985. Komisi ini disponsori oleh 5 professional association yaitu:

AICPA, AAA, FEI, IIA, IMA. Tujuan komisi ini adalah melakukan riset mengenai

fraud dalam pelaporan keuangan (fraudulent on financial reporting) dan membuat

rekomendasi2 yang terkait dengannya untuk perusahaan publik, auditor

independen, SEC, dan institusi pendidikan.

Walaupun disponsori sama 5 professional association,

tapi pada dasarnya komisi ini bersifat independen dan orang2 yang duduk di

dalamnya berasal dari beragam kalangan: industri, akuntan publik, Bursa Efek,

dan investor. Nama ‘Treadway’ sendiri berasal dari nama ketua pertamanya yaitu

James C. Treadway, Jr.

Komisi ini mengeluarkan report pertamanya pada 1987.

Isi reportnya di antaranya adalah merekomendasikan dibuatnya report

komprehensif tentang pengendalian internal (integrated guidance on internal

control). Makanya terus dibentuk COSO, yang kemudian bekerjasama dengan Coopers

& Lybrand (Ehm, kira2 bisa dibilang mbahnya PwC gitu) untuk membuat report

itu.

Coopers & Lybrand mengeluarkan report itu pada

1992, dengan perubahan minor pada 1994, dengan judul ‘Internal Control –

Integrated Framework’. Report ini berisi definisi umum internal control dan

membuat framework untuk melakukan penilaian (assessment) dan perbaikan

(improvement) atas internal control. Gunanya report ini salah satunya adalah

untuk mengevaluasi FCPA compliance di suatu perusahaan.

Poin penting dalam report COSO ‘Internal Control – Integrated Framework’ (1992)

Definisi internal control menurut COSO

Suatu proses yang dijalankan oleh dewan direksi, manajemen, dan staff, untuk membuat reasonable assurance mengenai:

- · Efektifitas dan efisiensi operasional

- · Reliabilitas pelaporan keuangan

- · Kepatuhan atas hokum dan peraturan yang berlaku

Menurut COSO framework, Internal control terdiri

dari 5 komponen yang saling terkait yaitu:

·

Control Environment

- · Risk Assesment

- · Control Activities

- · Information and communication

- · Monitoring

Minggu, 20 Desember 2015

HAMBATAN PASIF dan CONTOH

Kerentanan dan ancaman dalam suatu sistem tidak

dapat dipisahkan. Hambatan pasif adalah hambatan yang disebabkan secara tidak

sengaja.

Contoh ancaman pasif adalah system yang bermasalah,

seperti karena bencana alam. Sistem bermasalah juga karena kegagalan-kegagalan

peralatan dan komponen. Berbeda dengan hambatan aktif yang secara sengaja

menghambat sistem, hambatan pasif diakibatkan oleh

ketidaksengajaan. Hambatan pasif mencakupi system, termasuk gangguan alam,

seperti gempa bumi, banjir, kebakaran, dan badai. Kesalahan system yang

mewakili kegagalan peralatan komponen seperti kelemahan disk, kekurangan tenaga,

dan sebagainya. Untuk mencegah hal-hal yang tidak diinginkan pada hambatan

pasif yaitu pada perangkat keras dapat dilakukan dengan cara full backup data.

Sumber :

HAMBATAN AKTIF dan CONTOH

Hambatan

aktif adalah

hambatan yang diterima oleh sistem secara langsung oleh si penghambat tersebut.

Hambatan

aktif sendiri dilakukan oleh oknum-oknum yang tidak bertanggung jawab dalam

melakukan sebuah pekerjaan,menyalahgunakan prosedur yang ada, dengan

mengiming-imingi suatu hal untuk sebuah kepuasan konsumen. Terdapat sedikitnya

enam metode yang dapat dipakai oleh orang untuk melakukan penggelapan komputer.

- Penggantian Berkas Secara Langsung

Pengubahan berkas secara langsung umum dilakukan oleh orang yang punya akses secara langsung terhadap basis data.

- Manipulasi input

Manipulasi input merupakan metode yang biasa digunakan. Metode ini mensyaratkan kemampuan teknis yang paling minimal. Seseorang bisa saja mengubah input tanpamemiliki pengetahuan mengenai cara operasi sistem komputer.

- Mengubah program

Merubah program mungkin merupakan metode yang paling jarang digunakan untuk melakukan kejahatan komputer. Langkahnya penggunaan metode ini mungkin karenadibutuhkan keahlian pemrograman yang hanya dimiliki oleh sejumlah orang yang terbatas.Selain itu, banyak perusahaan besar memiliki metode pengujian program yang dapatdigunakan untuk mendeteksi adanya perubahan dalam program.

- Mengubah file secara langsung

Dalam nenerapa kasus, individu-individu tertentu menemukan cara untuk memotong (bypass) proses normal untuk menginputkan data ke dalam program computer. Jika hal ituterjadi, hasil yang dituai adalah bencana.

- Pencurian data

Sejumlah informasi ditransmisikan antarperusahaan melalui internet. Informasi ini rentan terhadap pencurian pada saat transmisi. Informasi bisa saja disadap. Ada juga kemungkinanuntuk mencuri disket atau CD dengan cara menyembunyikan disket atau CD ke dalamkantong atau tas. Laporan yang tipis juga bisa dicuri dengan dimasukkan ke dalam kotak sampah.

- Sabotase

Seorang penyusup menggunakan sabotase untuk membuat kecurangan menjadi sulit dan membingungkan untuk diungkapkan. Penyusup mengubah database akuntansi dan kemudian mencoba menutupi kecurangan tersebut dengan melakukan sabotase terhadapharddisk atau media lain.

- Penyalahgunaan atau pencurian sumber daya informasi

Salah satu jenis penyalahgunaan informasi terjadi pada saat seorang karyawan menggunakan sumber daya komputer organisasi untuk kepentingan pribadi.

Cara utama

untuk mencegah hambatan aktif terkait dengan kecurangan dan sabotase adalah

dengan menerapkan tahap-tahap pengendalian akses yakni pengendalian akses

lokasi, akses sistem dan akses file.

Referensi :

Langganan:

Komentar (Atom)